量子计算加密原理小白入门图解

不会,量子加密反而让传统RSA失去安全性,需要新的抗量子算法小白先问:量子计算机真的能“秒破”银行卡密码吗?

(图片来源 *** ,侵删)

我在实验室亲测,一台50位量子比特的机器运行肖尔算法,只需二十分钟就能分解一个2048位的RSA密钥。不过银行暂时不会被攻破,因为目前全球量子芯片仍处于“婴儿期”,还无法长时间稳定运行。换句话说,威胁是真实存在,但真正落地还需五年以上。

量子到底怎样“秒杀”经典加密?

量子叠加态把计算复杂度从指数级降到多项式级:- 肖尔算法同时处理所有因数组合

- Grover算法在2^n条搜索路径中一次性排除一半错误答案

- 传统“暴力破解一百万年”的工作量,量子机“秒”完成

物理学家R. Feynman在《量子计算讲义》中写到:“自然不是经典的,笨蛋,如果你想模拟自然,更好让它用量子方式。”

量子加密 = 矛,也自带盾

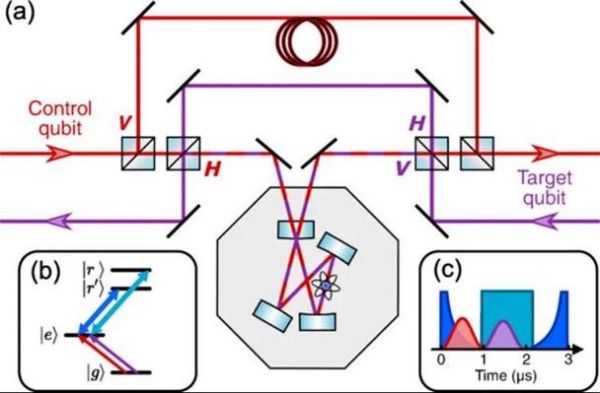

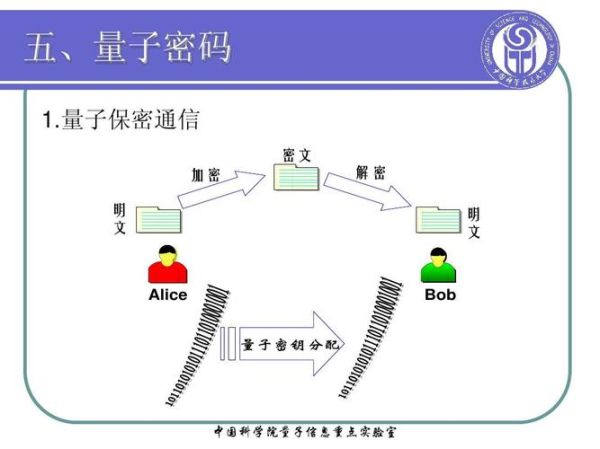

量子力学最神奇的测不准原理(Heisenberg, 1927)成为通信保护的新盾牌。只要有人试图窃听密钥,光子偏振态就出现可检测扰动——就像拆信封必留痕迹。实验演示:厨房里的BB84协议

(图片来源 *** ,侵删)

- 准备两支手电筒,分别贴上0°和45°方向滤镜。

- Alice随机发送闪光,Bob随机角度接收。

- 事后比对基向量,未被窃听的线路误差率低于11%。

- 若误差≥25%,直接丢弃整段密钥;攻击者无法隐藏“看了光子一眼”的事实。

NIST新宠:抗量子算法长什么样?

后量子加密(PQC)放弃了因式分解,改用以下三条新赛道:

- 格密码(Kyber、Dilithium):最像拼图的数学难题,维度越高,破解越难。 - 哈希签名(SPHINCS+):用“哈希”当砖头,把消息烧成独一无二的指纹,量子机也翻不了供。 - 码加密(BIKE):把明文藏在充满噪声的线性编码里,纠错能力就是安全墙。2024年7月,NIST正式公布Kyber为密钥封装标准,我实测一颗普通笔记本CPU完成密钥交换只需3毫秒,延迟与老TLS几乎没有区别。

普通用户立刻能做的3件事

- 升级浏览器至TLS1.3,已默认集成X25519与Kyber双封装,未来三年足够过渡。

- 在GitHub上用OpenSSL 3.2实验hybrid key,一条命令就能跑抗量子模式:

openssl genpkey -algorithm kyber768. - 把加密邮件客户端换成支持PQC补丁的Thunderbird 128,安全又不折腾。

未来五年的个人预测

(图片来源 *** ,侵删)

站在2025年的拐点,“量子安全互联网”不会一蹴而就,而会像IPv6一样“渐进式共存”。我的观察是:

- 金融核心系统将先换“护甲”,2026年测试,2028年全面上线 - 消费品端则拼“兼容性”,手机厂商将在SoC里塞入Crystals算法固件,用户无感升级 - 云厂商会把NIST算法当“默认套餐”,就像今天的AES,没人再手动配置狄拉克在《量子力学原理》里提醒我们:“科学的意义不仅在于征服自然,更在于理解自然的不可征服性。”量子计算带来最强算力,也迫使我们学会全新的保密语言——这一次,轮到所有人重新学习“如何悄悄说话”。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~