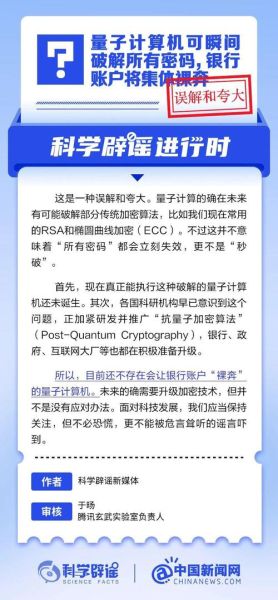

量子计算机能破解哪些密码

能破译目前互联网上广泛使用的RSA、ECC等非对称加密体系,但尚无法威胁到AES-256等足够长的对称加密算法。下面用入门语言拆开聊。为什么RSA会被量子机“秒杀”?

底层逻辑一句话:Shor算法能在多项式时间内分解大整数。

RSA的安全性寄托在“把两个大质数乘起来容易,反过来拆回去极难”。一台拥有4000个逻辑量子比特且纠错充分的量子机,理论上能在数小时内分解2048位RSA。换句话说,你的网银证书、HTTPS握手都会失效。

(图片来源 *** ,侵删)

“任何足够先进的技术,都与魔法无异。”——阿瑟·克拉克《童年的终结》

但把这句话反过来看:魔法也有代价,量子机的“冷却+纠错”成本就是代价。目前谷歌、IBM的公开设备离4000逻辑比特尚有距离,所以短期威胁集中在10年以上远景。

ECC同样危险,哈希函数为何依旧安全?

Shor算法同样适用于椭圆曲线离散对数,因此比特币的ECDSA签名机制也有风险。

不过,哈希函数用的不是因子分解问题,它依赖“抗碰撞性”。量子机对哈希最有效的攻击是Grover算法,能把穷举复杂度从2^256降到2^128。可只要密钥再拉长一倍到512位,就能再次与量子机打成平手。

个人小观点:从工程角度,更新对称密钥长度比彻底换算法简单得多,这也是NIST目前把AES-256列为“量子安全候选”的原因之一。

现在真的需要换密码吗?

自问:我只是一个普通网站站长,是不是马上把所有证书升级到传说中的“后量子算法”?自答:

- 如果业务生命周期超过10年(如医疗档案库),建议提前开始“混合部署”:

• 前端保留RSA/ECC,后端加一道NIST候选算法(如CRYSTALS-Kyber)。 - 对于短期项目,保持现行加密+启用TLS 1.3“密钥轮换”即可。

后量子算法究竟长什么样?三大主流方向速览

- 格基密码(Lattice-based):数学难题是“在最短向量找最短基”,如Kyber。优点——加解密速度快;缺点——公钥比较大(约800字节)。

- 代码密码(Code-based):典型代表是McEliece。缺点依旧是“大包体”,至今抗攻击记录良好,但标准尚未落地。

- 哈希签名(Hash-based):如SPHINCS+,完全依赖哈希函数,理论安全性高;缺点是签名长度动辄数十KB。

从《道德经》里偷学量子对抗策略

老子说“大成若缺,其用不弊”。翻译成密码学语言:把算法设计得看似多余,实则留有余量。例如Kyber选了安全等级3,对应AES-192同等强度;但团队坚持“再放大一级”而非“刚够即可”。

个人小启发:建站时别只追求跑分最快的曲线,挑一条“参数冗余”的方案,能直接对抗未来十年内芯片或算法的飞跃。

动手清单:新手站长如何零成本体验后量子加密

(图片来源 *** ,侵删)

- 下载OpenSSL 3.x nightly版本,编译时加

-DOPENSSL_EXPERIMENTAL_QUANTUM - 生成实验证书:

openssl req -x509 -new -newkey kyber768 -nodes -keyout kyber.key -out kyber.pem

- 把证书挂在本地Nginx,访问时浏览器会显示“UNKNOWN_ALGORITHM”,这说明握手成功,只是浏览器还没认。

后记:未来五年,算法竞赛会更像马拉松

从NIST的更新日程看,2024年将定稿之一批算法,2026年可能再次迭代。与其焦虑,不如保持“可升级架构”:• 把私钥、证书放在KMS而非代码仓库

• 协议留升级钩子,TLS握手优先协商最强套件

• 监控社区RFC更新,一年一次小实验

当设备真正拥有4000逻辑比特那天,你的网站只需一次热重启,即可完成迁移。

(图片来源 *** ,侵删)

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~