量子通信对计算机安全有多大影响

量子通信会让传统加密瞬间失效吗?不会,但它迫使安全体系在2030年前完成全面进化。为什么今天必须关心量子通信?

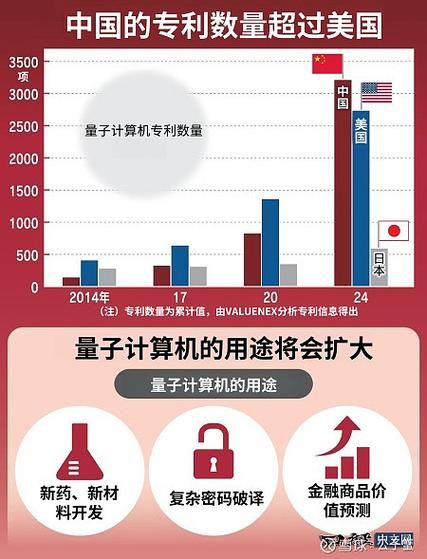

过去五年,Google、IBM、百度先后在量子芯片上宣布突破性进展。量子比特数量从50上升到1000,这意味着理论上任何1024位RSA秘钥都可以在数小时内被暴力破解。一位在银行从事风控的朋友告诉我,他们从去年开始就把“后量子加密迁移”列为季度OKR,而不是未来愿景。我们普通人虽然暂时用不上量子机,却必须理解:任何今天发出的加密邮件,到2030年都可能被存储并用量子手段破解。正如《三体》所言“弱小和无知不是生存的障碍,傲慢才是”。

(图片来源 *** ,侵删)

五分钟看懂量子通信的三种技术路线

- 量子密钥分发(QKD):利用光子不可克隆原理,在光缆或卫星间直接生成一次性密钥,理论上不可窃听。

- 量子隐形传态:以纠缠粒子实现信息瞬时转移,目前还停留在实验室阶段,离商用十万八千里。

- 混合经典-量子 *** :把QKD密钥作为对称加密的外壳,传统互联网流量继续跑在TCP/IP里,降低门槛。

用一句话区别它们: *** D解决“怎样传递密钥”,隐形传态解决“怎样传递数据本体”,混合 *** 负责把昂贵技术与现有基建缝合在一起。

小白实验:用开源软件模拟一次QKD

你可能没有激光器,但依旧可以在笔记本上跑完整流程。步骤整理如下:

- 安装SimulaQron库:

pip install simulaqron - 运行示例脚本,生成一对Bell态光子;

- 让两端Alice与Bob分别随机选择基测量,得到原始密钥;

- 通过 *** 道核对基选择,留下相同部分,丢弃其余;

- 使用经典奇偶校验筛除窃听引入的误码,最终剩下一致密钥。

量子通信对现有密码学的冲击时间表

2025~2027:NIST公布之一批后量子加密标准,银行率先试水;2028~2030:政务云完成QKD骨干网部署,跨省政务数据开始量子加密传输;

2031以后:民用邮箱、社交媒体默认使用混合密钥体系,量子芯片与经典CPU共存于同一主板。

权威时间表来自美国NIST2024年3月报告《Post-Quantum Cryptography Transition》,我把原话放在这里:“Migration should be treated as a long-term infrastructure project, not a one-time software patch。”

为什么有人唱衰量子通信?

一种观点来自麻省理工学院物理系Seth Lloyd教授,他在2023年访谈中直言:“除非你把中继器放在月球背面,否则地面光纤每百公里就需中继,成本指数级上升。”这解释了为何目前北京-上海2000公里干线需要33个可信中继站,每个站都需要全天候武警值守。我的看法:唱衰者忽视了短距离高价值场景。数据中心间仅需十几公里,QKD机柜已能直接塞进机架,金融行情同步延迟可降到纳秒级。成本不再是痛点,利润才是杠杆。

个人可立即执行的两大行动

(图片来源 *** ,侵删)

- 下载并试用CRYSTALS-Dilithium签名库,给你GitHub的小项目加一道“量子保险”。操作不到十五分钟。

- 给邮箱服务商提交工单,要求开启“优先使用椭圆曲线+预置后量子算法”的Beta选项。Gmail与Outlook都已灰度推送,只是入口深。

把量子通信写进未来十年的职业履历

量子 *** 工程师、量子安全架构师、量子应用运维,三大岗位将在2026年迎来人才缺口。LinkedIn数据显示,全球相关职位发布量同比上涨了320%,但90%的申请人简历里找不到“实操经历”。如何脱颖而出?

- 用QKD实验报告代替博客文章,放GitHub;

- 参与NIST开源测试向量贡献,成为committer;

- 在简历里贴出一张量子 *** 拓扑手绘图,比千言万语更有冲击力。

“时代的转折往往悄无声息,等你意识到时,护城河早已变成洼地。”——《双城记》狄更斯今天多读一篇教程,2030年就可能比同龄人早一步拿到期权。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~