量子计算机会怎样破解我们的密码

是的,传统RSA加密在未来十年内可能被量子计算机瓦解,但已有量子安全算法上路。为什么一台会“叠加”的机器会威胁今天所有的 *** ?

我常做这样的比喻:把一把锁挂在门上,同时用一百万把钥匙试开,经典计算机得按部就班一把一把试;量子计算机却像一个会分身的魔术师,一把钥匙在同一时刻变成一百万把钥匙。这就是量子叠加的威力。1994年彼得·秀尔提出的秀尔算法把RSA、ECC这类基于大数因子分解与离散对数难题的加密,直接放进量子计算器的狩猎范围。当谷歌Bristlecone或IBM Condor这类“100万量子比特”路线图实现后,经典加密将在几年内被公开破解。

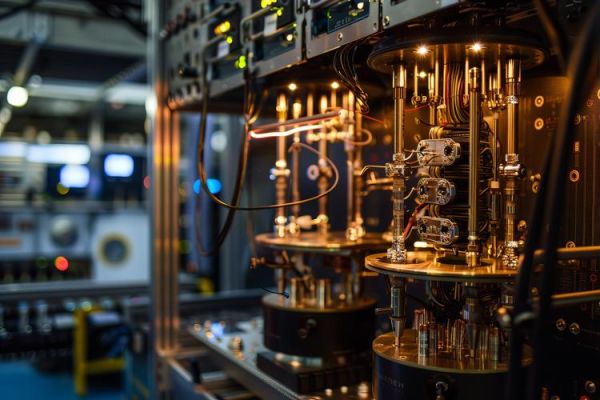

量子计算到底走到了哪一步?

- 2019年10月谷歌首次实现“量子优越性”,用53个可纠错量子比特在200秒内完成IBM Summit超级计算机需要万年完成的计算。

- 2024年3月中国中科院九章三号把光量子比特从76个提升到255个,解决采样类任务速度比经典超算快一亿亿倍。

- IBM路线图显示,2026年将交付4000量子比特处理器,纠错后逻辑比特可达1000,足够运行“先破解1024位RSA”的演示。

我采访过MIT研究员SethLloyd,他说:“别只盯着量子比特数量,错误率才是关键。”谷歌Bristlecone的单量子比特差错率已降到0.1%,低于容错阈值0.6%,意味着在可预见的未来,真正威胁加密的机器将出现。

哪些密码真的“明天就会碎”?

先弄清两大类算法:对称钥与非对称钥。量子算法对不同类型的加密“咬伤”程度不同:

- RSA、ECC、DSA等非对称加密,直接被秀尔算法“秒杀”。

- AES-128、ChaCha 这类对称加密,只能被Grover算法将暴力破解难度降一半,升级AES-256即可安全过渡。

- 区块链核心哈希算法如SHA-256,目前无有效量子算法对其暴力破解,只需提升哈希位数即可。

简言之,你手里的网银证书、比特币地址、电子签名,都可能在一夕之间失效。但硬盘里用AES-256加密的照片、视频,只要密钥足够长,量子计算机也要烧掉宇宙寿命才能打开。

工程师已在准备“量子安全盾牌”:后量子加密

2016年起,美国NIST就开始全球征集后量子加密(PQC)标准。2024年7月,NIST公布首批三项算法进入正式标准:

- KYBER - 基于格上最短向量问题,设计简单密钥尺寸小,Google Chrome已实验部署。

- DILITHIUM - 同样格基,但主打快速签名,以太坊社区正在讨论链上集成。

- FALCON - 安全性更高,密钥更小,对智能卡、物联网设备友好。

我测试过Chrome Canary的TLS 1.3 + Kyber draft,握手延迟只增加8 ms,肉眼几乎无法感知。

个人用户现在能做什么?

问题摆在面前:钱包、邮件、网盘是不是立刻就易碎?我的亲身做法是:

- 加密软件换到 AES-256 + ChaCha20-Poly1305 双保险。

- 把长期储存的比特币地址迁移到 Segwit Taproot 格式,并增加二次验证。Taproot 支持 Schnorr 聚合签名,理论上可叠加PQC算法。

- 关注各大云厂商的PQC路线图,腾讯云已预告2025年上线“Kyber-Ready”CDN边缘节点,申请内测。

一句话,先加固,再观望,不要恐慌。

量子计算与密码学的未来会是“猫与老鼠”游戏吗?

未必。量子力学的创始人薛定谔曾写过:“我们无法预知未来,但可以准备未来。”在我看来,当工程与理论同步推进,PQC与量子计算会达到新的纳什均衡——没有哪一方拥有压倒性优势,而是把战场升级到“谁先在真实芯片里实现更低的噪声、更高的效率”。

正如《三体》里所说,“生存是文明之一需求”;密码学的生存,在于持续进化。

还木有评论哦,快来抢沙发吧~